Concetto di attacchi informatici per la protezione dei dati di sicurezza informatica su sfondo blu | Foto Premium

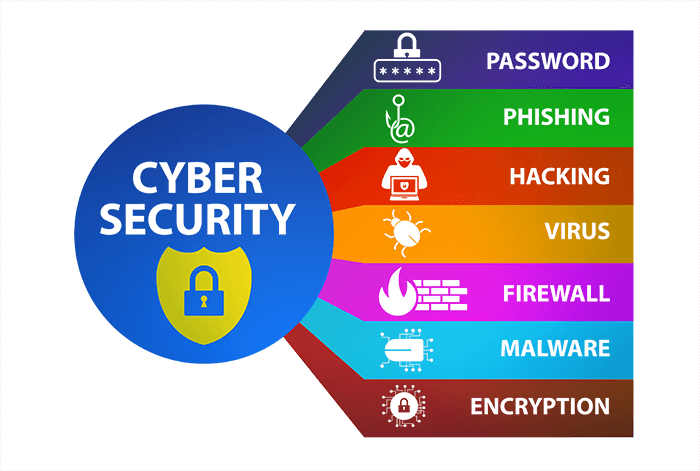

Lucchetto di sicurezza informatica per la protezione della sicurezza dell'accesso dagli attacchi informatici | Foto Premium

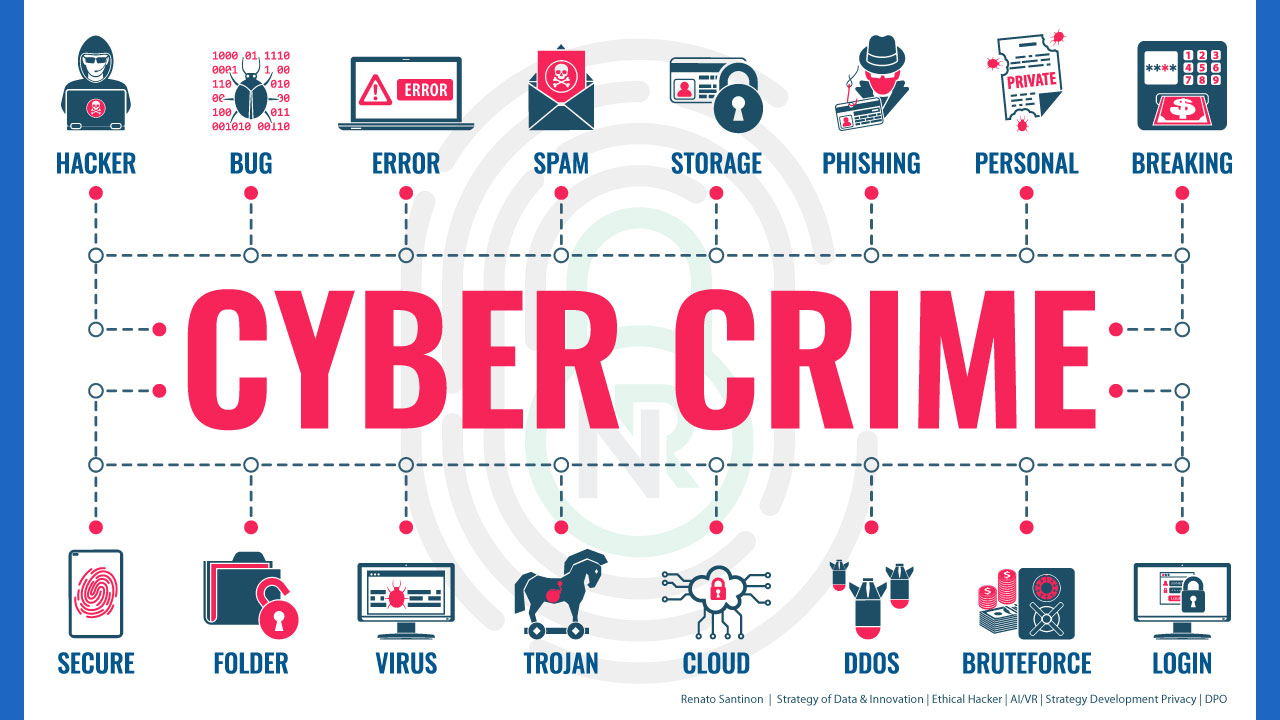

La responsabilità delle imprese colpite da attacchi informatici nel GDPR - BM&A e-commerce legal toolkit

Donna attiva la protezione contro gli attacchi informatici, primo piano. Icone digitali e mappa del mondo Foto stock - Alamy

Priorità Investimenti Sicurezza IT: Protezione Ecosistema Aziendale SentinelOne | Protezione Dispositivi Mobile SentinelOne

Cybersecurity: Progetto europeo per la difesa dagli attacchi informatici in ospedale - Policlinico Universitario A. Gemelli IRCCS

Cybersecurity - 17 consigli per proteggere l'azienda da attacchi informatici - Gruppo Ingegneria | Società di Ingegneria a Bologna